К новостям

Актуальные киберугрозы: II квартал 2024 года

22.08.2024

Во II квартале 2024 года количество инцидентов увеличилось на 4% по сравнению с предыдущим кварталом. Использование вредоносного ПО остается одним из основных методов в атаках на организации: оно использовалось в 64% успешных атак.

Ключевые цифры и тренды

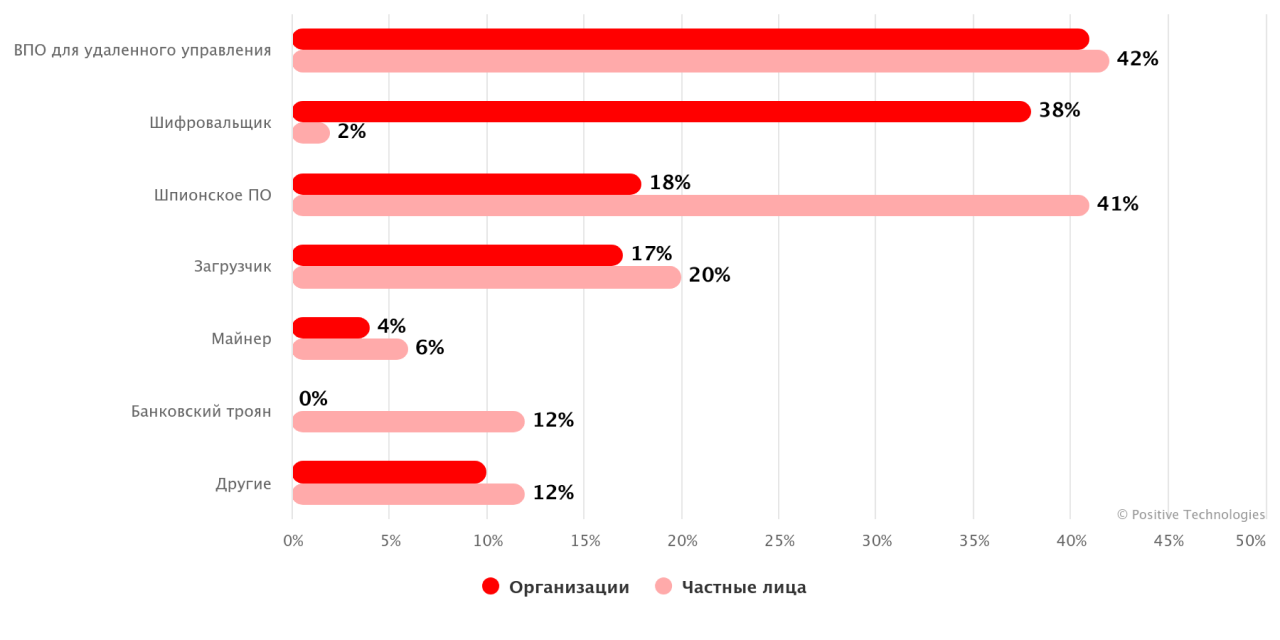

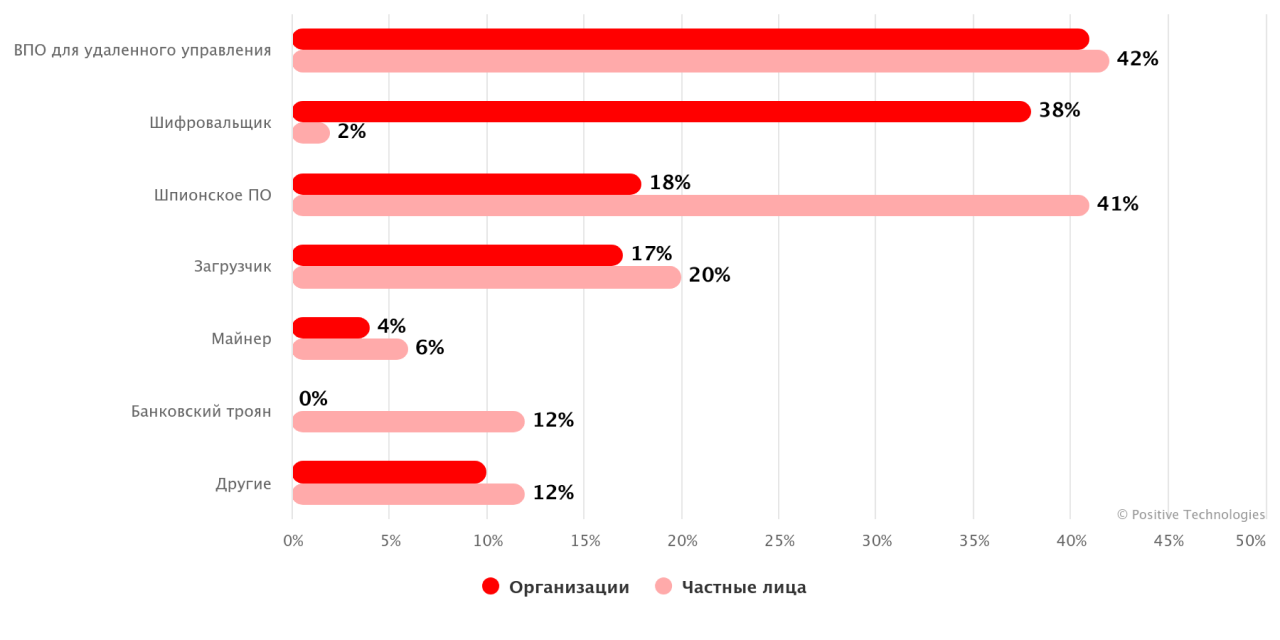

Продолжается увеличение доли использования ВПО (вредоносное программное обеспечение) для удаленного управления в атаках как на организации (41%, прирост по сравнению с первым кварталом составил 9 процентных пунктов), так и на частных лиц (42%, прирост составил 5 процентных пунктов). Основным методом успешных атак на частных лиц и одним из основных векторов атаки на организации остается социальная инженерия: доля ее использования составила 92% и 51% соответственно. Наблюдалось множество крупных утечек, в которых злоумышленники были нацелены на кражу коммерческой тайны организаций, также мы отмечаем объемные утечки биометрии. Во II квартале происходили атаки на исследовательские организации в области ИИ, основной целью которых была кража ценных данных. Мы отмечаем использование различных уловок в атаках шифровальщиков (например, переполнение электронной почты спамом), а также значительные обновления различных типов ВПО: так, стоит отметить добавление модуля с инструментом ИИ в шпионское ПО.

Усиление трендов прошлого квартала: атаки с использованием RAT и нацеленность на разработчиков ПО

По итогам II квартала мы вновь отмечаем рост использования ВПО для удаленного управления в атаках как на организации (41%), так и на частных лиц (42%), что продолжает тренд предыдущего квартала.

Злоумышленники активно распространяют различное ВПО для удаленного управления, в том числе бесплатно. Например, была замечена публикация крупного сборника инструментов RAT (Remote Access Trojan — трояны удаленного доступа) в одном из тематических Telegram-каналов. В сборник вошли и часто встречающиеся в I полугодии ВПО: Remcos RAT, NanoCore RAT, njRAT.

Рост атак с применением RAT, а также различные публикации целых подборок нелегальных инструментов для удаленного управления говорят о большом интересе злоумышленников к таким типам ВПО. Так, по данным сервиса ANY.RUN, во II квартале 2024 года ВПО для удаленного управления занимало лидирующую позицию среди наиболее распространенных вредоносов. Злоумышленники используют RAT, поскольку это ВПО предоставляет постоянный доступ к скомпрометированным системам, позволяя осуществлять шпионаж в течение длительного времени.

Также замечено увеличение доли распространения ВПО через различные менеджеры пакетов, таких как npm, PyPI, — на 15% по сравнению с предыдущим кварталом, об их активном применении в атаках мы писали ранее. Такой способ распространения ВПО вызывает большой интерес у злоумышленников. Используя тайпсквоттинг1, преступники обманом заставляют жертву устанавливать вредоносные пакеты, что приводит к компрометации устройства пользователя и дальнейшему развертыванию различных типов ВПО — например, майнеров или RAT. Отметим, что таким атакам могут быть подвержены как частные лица, так и целые организации, и одними из основных целей злоумышленников в первом полугодии становятся разработчики различных IT-компаний. Успешная атака может привести как к краже учетных данных и их дальнейшей продаже на теневых ресурсах, так и к атакам supply chain.

1 Тайпсквоттинг (Typosquatting) — атака, при которой вредоносный пакет имитирует название легитимного. Атака нацелена на невнимательность пользователей, ведь в случае опечатки устанавливается вредоносная копия пакета, что приводит к заражению различными ВПО.

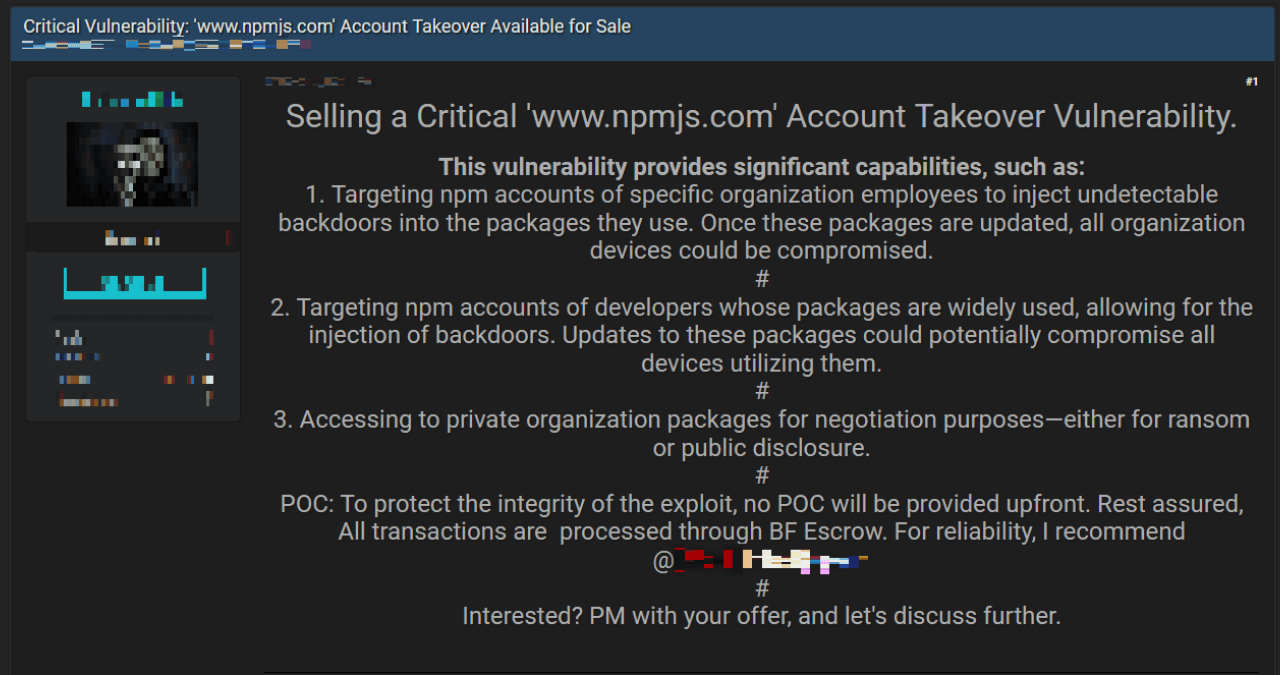

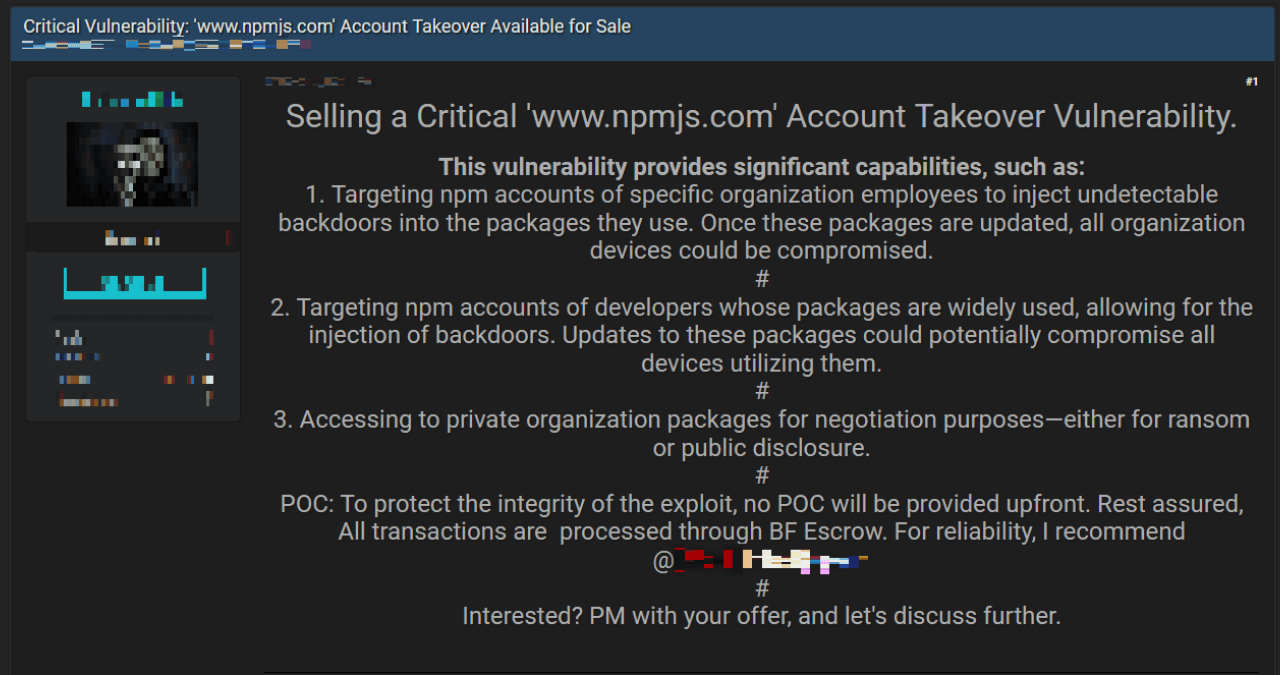

Атаку с компрометацией цепочки поставок ПО злоумышленник может провести и другим способом. Например, имея в своем арсенале эксплойт, позволяющий захватывать учетные записи npm, преступники смогут внедрить вредоносный код в доверенные пакеты, что приведет к компрометации устройств, использующих вредоносный программный модуль. Так, в начале июля злоумышленник разместил на одном из форумов сообщение о продаже эксплойта для уязвимости в менеджере пакетов npm. Согласно сообщению, компрометация уязвимости дает злоумышленнику несколько возможностей ее использования. Например, она может быть нацелена на кражу аккаунтов npm организаций или разработчиков, что в дальнейшем позволит внедрить бэкдоры в распространяемое ПО.

В случае дальнейшего роста популярности использования открытых библиотек для распространения ВПО злоумышленники могут обратить большее внимание на поиск уязвимостей в решениях для контроля версий и менеджерах пакетов, что поставит под угрозу огромное количество технологических компаний, использующих эти решения. Организациям следует своевременно обновлять инструменты для управления и хранения исходного кода, а также обеспечить защищенность и целостность всех этапов разработки продуктов.